[Virus] 嘗試解密受 CryptXXX 所綁架之檔案

最近碰到的 Ransomware 案例,附檔名皆變為 *.crypt 且修改為原來的檔名仍無法開啟,開機還會跳出訊息與網頁。

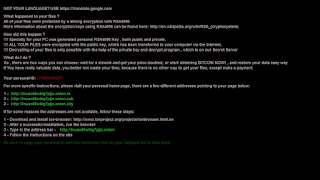

圖 1 勒索訊息

勒索軟體近年開始猖獗,通常勒索軟體會偽裝成廣告(e.g. 抽中 i-Phone)或一般電子信件的附件(e.g. 求職信),當使用者缺乏危機意識時將會受害。勒索軟體一般來說會先將檔案做 AES 加密,並將加密金鑰用 RSA 再加密,令使用戶難以用暴力方式解開加密。

當使用者電腦中的重要檔案如 doc、xls、jpg、pdf 等近百種常見檔案格式,都被惡意加密後,勒索軟體便會跳出訊息要求使用者支付贖金,通常會限期在短時間內(如三天)就要給付,否則贖金可能將加倍、或會銷毀金鑰令使用者永遠(目前來說)無法解開檔案。而勒索給付方式通常是比特幣(BitCoins),在給付贖金之後才能得到解密金鑰來贖回檔案。

當使用者電腦中的重要檔案如 doc、xls、jpg、pdf 等近百種常見檔案格式,都被惡意加密後,勒索軟體便會跳出訊息要求使用者支付贖金,通常會限期在短時間內(如三天)就要給付,否則贖金可能將加倍、或會銷毀金鑰令使用者永遠(目前來說)無法解開檔案。而勒索給付方式通常是比特幣(BitCoins),在給付贖金之後才能得到解密金鑰來贖回檔案。

需要注意的是,當電腦被植入勒索軟體後,勒索軟體通常可以對已新增或之後所新增的裝置(如隨身碟、隨身硬碟)中的資料進行加密,並以網路芳鄰作為媒介散布,將同網段內的電腦中資料也進行加密。另外,給付贖金未必能取回檔案(綁匪也是有拿到贖金後撕票的)。

以本篇文章中的 CryptXXX (Version 2.006) Ransomware Virus 為例,使用者的檔案經加密後附檔名皆變為 crypt。CryptXXX 會給使用者一個給付贖金的用戶識別碼(Personal UID)與給付贖金的網址,通常贖金為 0.5 至 3 個單位的比特幣(查看匯率)。

CryptXXX 會在路徑 C:\ProgramData 中產生一個以 Personal UID 為名稱的 bmp 與 Html 檔案,內容即為告知使用者檔案以被勒索與贖回之相關訊息。另外 CryptXXX 也會在每個資料夾中產生 !Recovery_{UID}.html 與 !Recovery_{UID}.txt 檔案,

圖 2 !Recovery_{UID}.html

圖 3 !Recovery_{UID}.txt

(很ㄎㄧㄤ的是勒索方在 !Recovery_{UID}.txt 中還把 RSA4096 打成 RZA4096 ..)

由訊息可得知勒索方採用 RSA-4096 做加密,並要求使用者下載 Tor Browser 並進入指定網址使用比特幣給付贖金。

通常而言,看到 RSA 就可以先把硬碟封存起來,等待幾十年後看有沒有機會再被救回。但值得慶幸的是,Kaspersky Lab 所開發的 RannohDecryptor.exe 給了我們一線生機。在 CryptXXX 這一案例中,儘管勒索方聲稱自己使用了 RSA-4096 加密演算法,但我們仍可利用 RannohDecryptor.exe 解密工具來嘗試拯救我們的檔案。

在使用 RannohDecryptor.exe 之前,必須先稍作說明。目前 CryptXXX 有分新舊版本,分別是新版(Version 2.006)與舊版(Before 2016/05/01)。CryptXXX 2.006 evolution making the latest implementation of the Rannoh Decryption Tool [4] ineffective. Note that it appears that CryptXXX 2.006 is embedding zlib 1.2.2, possibly in order to defeat the current decryption tool. (See More)。雖然有提到說新版的 CryptXXX 可以繞過 Rannoh Decryption Tool,但我們仍然可以利用 RannohDecryptor.exe 去嘗試解密檔案,只是成功率不及舊版本的 CryptXXX。

至於要如何辨別 CryptXXX 的版本呢?只需要看 CryptXXX 的病毒勒索說明文件名稱。舊版病毒勒索說明文件為:de_crypt_readme.txt,新版病毒勒索說明為:!Recovery_***********.txt(* 為 12 位字元,即為 UID)。至於本篇文章中圖 2、3 所示的即為新版本。

操作需求:

- RannohDecryptor.exe

- 被加密的檔案(e.g. Source.txt.crypt)與其副本(e.g. Source.txt)

- CryptXXX版本為 2016 年 05 月 01 日以前的版本

需要注意的是,RannohDecryptor.exe 僅能夠嘗試解密比用來衍伸金鑰的檔案容量還要小的檔案,也就是說若拿來衍伸金鑰的檔案是 10 MB,那 RannohDecryptor.exe 僅能夠嘗試解密 10 MB 以下的檔案,因此盡量使用大檔案做衍伸。

而在做解密動作之前,建議先將檔案做備份,或是將硬碟卸除,移至其他電腦做解密動作,避免原電腦在開機後 CryptXXX 仍隱藏在背景程序中。

操作步驟:

- 下載工具 RannohDecryptor.exe 並執行。圖 4 RannohDecryptor.exe 執行畫面

- 在執行畫面中的藍字 Change parameters 可以變更參數,以下會對一些英文名詞做解釋:

Objects to Scans 選擇搜尋位置

Hard drives 硬碟、Removable drives 卸除式硬碟、Network drives 網路磁碟機

Additional options 額外功能

Delete crypted files after decryption 在解密之後刪除加密檔案

Restore defaults 還原為預設值

基本上建議不要核取 Delete crypted files after decryption,除非你很確定解密之後你的檔案一定是正確無誤的。

圖 5 Change parameters 畫面

- 確認參數設置無誤後,按下 Start scan開始掃描。

- RannohDecryptor.exe 會跳出選擇視窗請使用者選擇加密檔案。

- 按下 Continue 後,RannohDecryptor.exe 會在跳出視窗請使用者選擇加密檔案副本。

- 比對成功後 RannohDecryptor.exe 將會自動掃描加密文件並進行解密,通常可復原 90% 以上文件。

- 在解密之後,務必將電腦系統做還原或是重新安裝的動作,以確認清除完整!

= 2016/05/25 更新 =

趨勢科技於本月 24 日推出一款勒索軟體檔案解密工具 Ransomware File Decrypto Tool v1.0,主要是針對 CrypXXX v2.0 與 TeslaCrypt v1、v3、v4 版的勒索軟體。由於 TeslaCrypt 作者已經出面道歉並釋出解密金鑰(連結),因此 Ransomware File Decrypto Tool 在解開 TeslaCrypt 會相對於 CryptXXX 來的快速,不過檔案解密時間仍須看被加密之檔案數量而定。

操作步驟:

- 按下 Continue 後,RannohDecryptor.exe 會在跳出視窗請使用者選擇加密檔案副本。

- 進入 Ransomware File Decrypto Tool v1.0 後,操作畫面非常簡單,首先先選擇勒索軟體類型,再選擇被加密檔案之資料夾, Ransomware File Decrypto Tool 即會開始嘗試解密動作。圖 6 Ransomware File Decrypto Tool 說明畫面

-

圖 7 Ransomware File Decrypto Tool 執行畫面

I run the RannohDecryptor.exe but return error 'Encrypted file size does not equal to original'. Although my 2 files size is the same. Pls. advise.

回覆刪除http://www.proofpoint.com/threat-insight/post/cryptxxx2-ransomware-authors-strike-back-against-free-decryption-tool

First, you have to sure that your CryptXXX version should less than 2016. If not, take a chance. (Or wait the new version of RannohDecryptor.exe)

刪除希望有幫助到你囉 =)

回覆刪除若還是解不開呢?

回覆刪除對於 Ransomware 目前大多都還是屬於無解狀態,因其有眾多版本分支,加上 RSA-4096 極難的解密,因此除非是分支具有較關鍵的軟體漏洞,或是作者自動釋出解藥,否則很難救回。

刪除